文章图片

【机器人|Mirai 变种僵尸网络来袭 助推 DDoS 攻击愈演愈烈】

安全419了解到 , 国家互联网应急中心(以下简称 CNCERT)近日发布一则“关于 Mirai 变种Miori 僵尸网络大规模传播的风险提示” , 指出一个新的僵尸网络 Mirai_miori( Mirai 变种)正在互联网上快速传播 。

通过跟踪监测发现 , 该僵尸网络自4月6日出现起每日上线境内肉鸡数(以IP数计算)最多已超过1万 , 且每日会针对多个攻击目标发起 DDoS 攻击 , 后期随着控制规模扩大攻击行为日益活跃 。 攻击最猛烈的时候是5月30日共对323个目标发起攻击 , 5月29日曾先后调动2.5千台肉鸡攻击某受害目标 。

Mirai_miori 变种僵尸网络攻击趋势

就在不久前(5月30日) , CNCERT 已经就 Mirai 变种僵尸网络大规模传播发出过一次风险预警 , CNCERT 提示 , 捕获的 Mirai 变种样本至少迭代过4个版本 , 4月1日至5月23日其日上线境内肉鸡数最高达到2.1万台 , 累计感染肉鸡数达到11.2万 。

僵尸网络为何如此危险?作为一种恶意软件 , Mirai 能够感染在 ARC 处理器上运行的智能联网(IoT)设备 , 比如网络摄像头、家用路由器、家用网络存储设备(NAS)、安卓设备及Linux服务器 , 并将其转变为远程控制的机器人或“僵尸”并组成网络 , 通常用于发动 DDoS 攻击或通过挖矿牟利 。

2016年9月 , Mirai 的作者在一个著名安全专家的网站上发起了 DDoS 攻击 , 或许是为了隐藏这次攻击的源头 , 一周后 , 他们向公众发布了源代码 。 随后几年里 , 代码被许多黑客团伙下载复制并重复使用相同的技术来创建其他僵尸网络 , Mirai 变种源源不绝 , 统计显示 , 全球约有五分之一的物联网设备被 Mirai 及其变种病毒感染 。

由于互联网上存在安全漏洞的IoT设备和云主机数量庞大 , Mirai 僵尸网络的规模正在不断扩大 。 而智能物联网设备的用户很多并不知道系统已被控制 , 也较少对设备固件进行升级 , 除非用户将设备淘汰更换 , 失陷设备可能一直被黑客团伙控制 。

2021年11月 , 网络安全厂商 Cloudflare 宣布拦截了史上最大规模 DDoS 攻击 , 攻击峰值达到17.2M rps , 该攻击正是由一个 Mirai僵尸网络变种发起的 , 攻击流量来自全球125个国家的超过2万个僵尸主机 , 针对 Cloudflare 的一个金融客户 , 在短短几秒钟内就发起了超过3.3亿个攻击请求 。

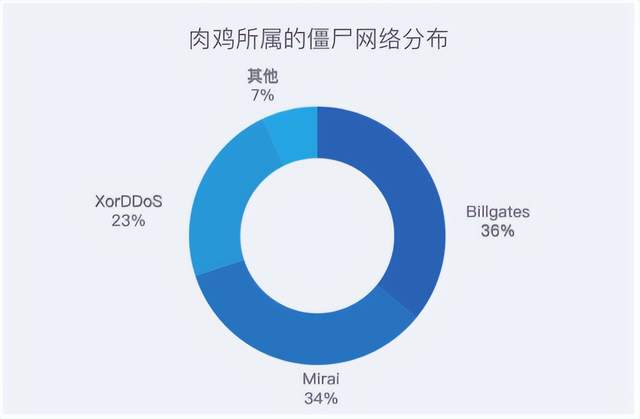

不仅仅是 Mirai 僵尸网络 , Dofloo、XOR DDoS、 BillGates、Gafgyt 几大家族的攻击活动都非常活跃 , 给网络空间带来较大威胁 。 也不仅仅局限于物联网设备 , 《2021年全球DDoS威胁报告》指出 , 自2021年10月起 , Mirai、BillGates 僵尸网络新增大量运行着 GitLab 服务的服务器 , 表明犯罪团伙已经将触手伸向了存在漏洞的 IDC 服务器 。

2021 年较为活跃的僵尸网络家族

僵尸网络如何让DDoS攻击威胁加剧?根据观察 , DDoS 攻击是僵尸网络第一个有明确收益的攻击方式 , 在国家和安全人员不断治理打击僵尸网络的形式下 , 黑产团伙往往打时间差 , 抢在漏洞修复前利用漏洞投放僵尸网络程序 , 并持续寻找新型反射漏洞 。

举例来看 , 早在 2021 年 4 月 , GitLab 官方就对漏洞CVE-2021-22205发布了补丁 , 但直到11 月 , 负责谷歌 DDoS 防御的云安全可靠性工程师 Damian Menscher 披露 , DDoS 攻击团伙利用该漏洞批量攻陷了数以万计的服务器 , 将这些服务器加入僵尸网络 , 发动大规模 DDoS 攻击 。

- Linux|掀起涨停潮!国产机器人概念大爆发,三大突围方向需要看清

- “钢铁侠”送上机器人涨停潮 这一次改变世界的是“擎天柱”?

- 机器人|中国机器人及人工智能大赛 安徽赛区决赛拉开帷幕

- 智能讲解机器人,打造高端智能博物馆

- 机器人|36氪首发 | 人机语音交互服务商「一知智能」完成超亿元人民币B轮融资,算法驱动场景化服务升级

- 机器人|网络招聘套路、陷阱太多,头部互联网平台都做了些什么?

- 「数码晚报」苹果iOS 16内置验证码机器人,可自动向网站证明不是机器人

- 线上线下共竞技!2022年贵州省青少年机器人竞赛开赛

- 从华为数字机器人论坛,看政企领域的“政务新智理”

- 机器人距离“真智能”还差几步?