本文经过更新,包含关于最新Log4j版本发布、新的漏洞利用向量以及与所有Java版本相关的风险细节。

就在广大赛车爱好者们观看维斯塔潘与汉密尔顿的F1冠军争夺战时,广大互联网企业正被一起突发事件吓得魂不附体。

普通用户们可能没有注意到,因为Twitter、Facebook、Gmail乃至其他我们日常使用的服务并未因此陷入宕机。但就在近日,Log4j开源技术中的一个bug在全球信息安全社区中引发恐慌。

该bug已经影响到数十亿台设备,相关企业也在争先恐后地安装修复程序;而开源社区这边已经意识到一个更深层次的问题——从哪里找钱来养活支持Log4j这类开源项目的志愿者们。

在深入讨论这么多复杂议题之前,我们先简要了解一下Log4j技术与安全问题的背景。

Log4j是什么?

Log4j 2是一套基于Java的开源日志记录框架,属于任何人都能免费使用的Apache Foundation服务之一。众多企业都在使用这款日志记录软件跟踪自己的服务器(甚至是客户端应用程序)上的各类活动。

例如,在我们访问网站时,这款记录器就会注册下我们的IP地址、浏览器及所访问的页面。利用这些与活动密切相关的数据,企业就能解决他们服务中出现的任何问题。

因为Log4j库基于Java,所以该框架支持的数十亿台设备都可能因其安全漏洞而身陷风险。

Log4j到底有什么bug?

上周被编目为CVE-2021-44228的这一漏洞允许攻击者通过特制字符串远程执行代码。由于Log4j普及度极高,网络犯罪分子可以轻松操作日志字符串、进而控制目标服务器或客户端。

之所以存在此项bug,主要原因是Log4j的某些版本允许通过目录查找协议(LDAP协议)执行任意文本。

各位非技术人员请注意,此番 #log4j问题正令整个互联网陷入危机。而引起这一切的关键,正是一段简单的“${jndi:ldap”字符串#Log4Shell#log4jRCE

??

— Emy | eq (@entropyqueen_) 2021年12月11日

彭博社最新发布的一份报告表明,此项漏洞是由阿里巴巴团队的一位安全研究员于11月24日首次上报给Log4j项目维护者。

谁会受到影响?

老实讲,更简单的问法应该是“不会影响到谁?”Log4j的开源特性外加广泛的兼容性使其成为一套出色的解决方案,包括苹果、微软、Steam、Twitter、百度及Cloudflare在内的众多厂商都在实际使用。

因此Log4j漏洞的消息一出,各大企业就在争相扫描服务器以检查自身是否面临风险。

通过对使用Apache Log4j(Java日志记录库)的多台主机执行大规模扫描,结果发现其确实易受到远程代码执行漏洞的影响 (https://t.co/GgksMUlf94)。

请通过我们的API查询"tags=CVE-2021-44228"以获取源IP地址及其他IOC。#threatintel

— Bad Packets (@bad_packets) 2021年12月10日

也有程序员测试了各类站点及服务以检查攻击的潜在影响范围;感兴趣的朋友可以点击此处查看完整清单。

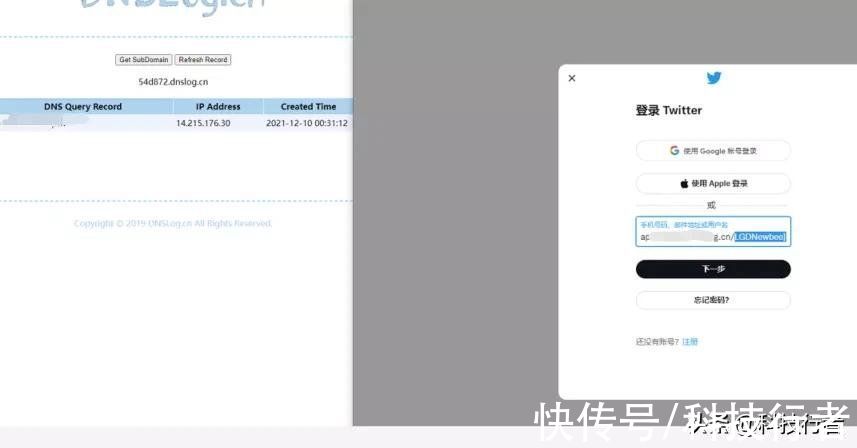

文章插图

图示:根据IP地址可以看到,Twitter正在广泛使用Log4j服务

好消息是,有媒体发现不少企业都部署了多道防火墙以抵御网络攻击。因此即使某些服务器可能受到Log4j攻击活动的影响,其他安全系统也能有效阻断攻势。

这个问题最早发现自《我的世界》站点,有研究人员发现向服务器传递特定字符串、甚至通过游戏中的聊天框即可令系统陷入攻击者的控制。网络基础设施厂商Cloudflare公司CEO Matthew Prince发表推文称,该公司将向全体客户提供一系列针对性保护措施,使用免费套餐的客户也将被纳入其中。

- m都是大片!微软 Skype 支持将必应 Bing 图片设为通话虚拟背景

- 猪心移植人体成功的背后,站着一位华人女科学家

- 玉兔二号发现的“神秘小屋”前不久|玉兔二号拍到的月球背面的房子到底是什么,终于揭晓了

- iOS|苹果推送iOS15.2.1正式版修复漏洞为主 用户是否要更新看体验再说

- 酷睿处理器|旗舰背后故事!1亿像素超清摄影+骁龙778G,你认为它适合什么人

- 联想|联想背刺华为,联想也配?

- 原标题:月背工作满三年|月背工作三年 嫦娥四号如何做到超服期役?专家回应

- 不得不说新iMac在时尚感上的确是提升了不少|ipad简版imac花费不超300元,仅需背后的支架放下来

- vivo|还背笨重的单反回家?不少人都将目光看向了vivo新旗舰

- 诺顿|天猫淘宝合并背后,京东唯品会也在行动,中国互联网风向变了