【微软|微软对漏洞的修复补丁引发了更复杂的权限提升漏洞】

文章图片

出品|开源中国

文|罗奇奇

此前 , 安全研究人员 Abdelhamid Naceri 发现微软 Windows 操作系统存在一个特权提升的零日漏洞( ) ,漏洞源于 Windows Installer 服务存在一些特定的缺陷 , 攻击者可以利用此漏洞在 SYSTEM 上下文中创建联结 , 提升当前账户的低级管理权限 , 然后就可以以 system 身份执行任意代码 , 如删除文件或安装软件 。 1

1 月 9 日 微软发布补丁修复此漏洞 , 在微软的公告中 , 该漏洞仅被列为重要(Important)漏洞 , 而非优先修补的安全漏洞 。 但 Abdelhamid Naceri 在查看了微软最新的安全更新补丁后 , 惊奇地发现微软并没有正确修复这个漏洞 , 恰好相反 , 随着微软的安全补丁更新 , 最新版本的 Windows 10、11 和 Server 2022 系统中都存在一个新的权限提升漏洞 ,Naceri 将这个新漏洞命名为“安装程序文件接管” (InstallerFileTakeOver) , 且直接了该新漏洞的详细信息和概念性验证程序 。

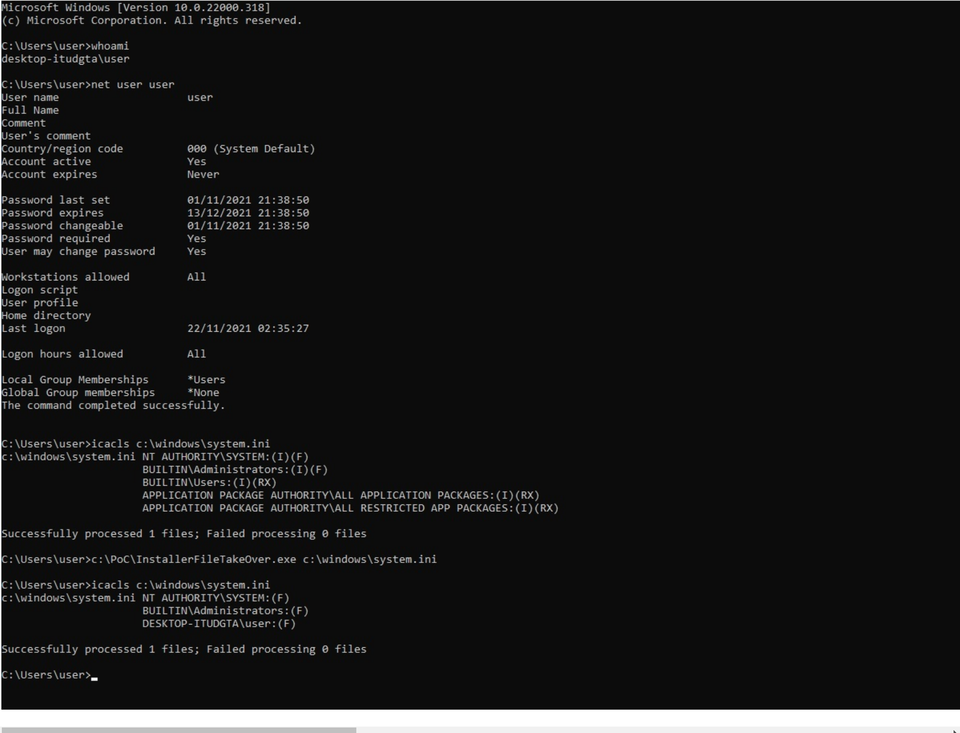

图示为 Naceri 公开的新漏洞触发过程 , 这个漏洞覆盖了 Microsoft Edge 的提升服务 DACL(自主访问控制列表) , 将当前账户复制到服务的位置 , 然后执行该服务位置 , 就可以获得权限提升的特权 。 在第一个参数中指定的任何文件都将被接管 , 前提条件是 SYSTEM 帐户必须有权访问它 , 并且文件不能正在被使用 。

至于 Naceri 为何会如此激进地直接公布新漏洞的利用方法和程序 , 或许跟微软将零日漏洞的赏金从 1 万美元降到 1 千美金的调整有关 , 相比于 Github 和 Google, 微软在漏洞赏金这块确实给人一种善财难舍的感觉 。 去年 7 月 , 知名的安全漏洞赏金猎人 Malware Tech 就曾发推吐槽微软的赏金调整:

鉴于这个新漏洞实在太过复杂:任何直接修补二进制文件的尝试都会破坏 Windows 安装程序 。 Naceri 在多次努力之后宣布放弃对最新漏洞的分析 , 并建议“大家可以坐等微软的安全更新补丁 , 看看他们会怎么处理这个问题” 。

- 苹果|库克压力确实大,在众多国产厂家对标下,iPhone13迎来“真香价”!

- m都是大片!微软 Skype 支持将必应 Bing 图片设为通话虚拟背景

- 魅族|对不起!魅族,这次确实令人失望了

- 蓝思科技|苹果与34家中国供应商断绝合作,央视呼吁:尽快摆脱对苹果依赖

- 打脸!华为在美国,用专利把英特尔、苹果、微软、高通打败了

- 将理论注入深度学习,对过渡金属表面进行可解释的化学反应性预测

- 微信聊天最令人头疼的场景是什么?一定有人会说是对方发来一连串语音还都是超过30秒的长消息...|终于!微信上线万众期待的新功能!网友:总算等到了

- 任正非|假如美团外卖关闭了,对当今社会来说是利大于弊?还是弊大于利?

- iqoo neo|开始退场!红米K40最强对手清仓:高通870+独显,直降300历史最低

- 自动驾驶|华为首秀自动驾驶,王兴:特斯拉遇到技术与忽悠能力相当的对手了