【 Docker|云集技术学社|容器技术和Docker介绍】Docker Engine是执行Docker标准的后台应用程序(Dockerd),用来构建镜像,运行容器,管理网络和存储等。它的API不遵循CRI标准。任何第三方平台与其集成必须开发对接其接口(Docker-shim)。

Docker Compose是基于YAML规范使用脚本来定义和简化多容器部署的工具。Docker Swarm是Docker集群管理平台。

Docker的核心概念是镜像,镜像含有启动Docker容器所需的文件系统结构及内容。可以说,镜像是Docker设计精巧的、引爆容器技术的核弹。

镜像有五个特性:一是封装,Docker镜像将应用及其类库,配置、环境等依赖全部打包紧耦合到一个文件实现应用迁移,让应用到任意环境都可开箱并立即正常运行。

二是分层,Docker镜像由基础层(base image)和应用层构成,而应用层可以根据对底层的依赖程度,抽象出不同的基础层。

三是共享,基于分层文件系统,不同的层可以被共享和依赖,使得镜像通过标准API操作进行复制时,只需要获取数据不同的层即可,不需要所有依赖都被复制(底层依赖已经存在情况下,会通过层的UUID进行校验)。

四是轻量,多个容器通过同一个镜像创建时,不需要对镜像进行复制(对比虚拟机),只需要将镜像层挂载为只读,然后再加上一个可读写层即可。

五是写时复制,只有在可读写层的数据变化且需要保存写入新的层的时候,Docker镜像才会生成新的镜像层。写时复制与分层机制可以大大减少磁盘空间的占用和容器启动时间。

Docker基于镜像去创建容器的具体步骤是:首先将BaseImage内容作为容器的rootfs以只读方式挂载。然后Docker Daemon继续解析镜像的其它层,如ADD,ENV等信息,对容器的运行时环境进行初始化。初始化后Docker Daemon继续解析镜像文件,执行CMD信息中的命令并执行,使得容器进入运行态。

Docker在计算时会用到Namespace和Cgroup技术,Docker会基于Namespace技术进行包括网络、文件系统和环境等在内的资源隔离。Linux Cgroup就是Linux内核中用来为进程设置资源限制的一个重要功能,全称是Linux Control Group,主要作用是限制一个进程能够使用的资源上限,包括CPU、内存、磁盘、网络带宽等等。

镜像仓库是用来存储和分发容器镜像的应用。企业和个人对产出的镜像文件可以集中管理,便于进行权限控制、安全控制、能力共享、生态建设等。镜像仓库可以对基于容器镜像的应用进行统一的版本,分发管理等。镜像仓库可以简化和优化企业基于容器的开发测试管理和集成,运维流程等(如CICD)。

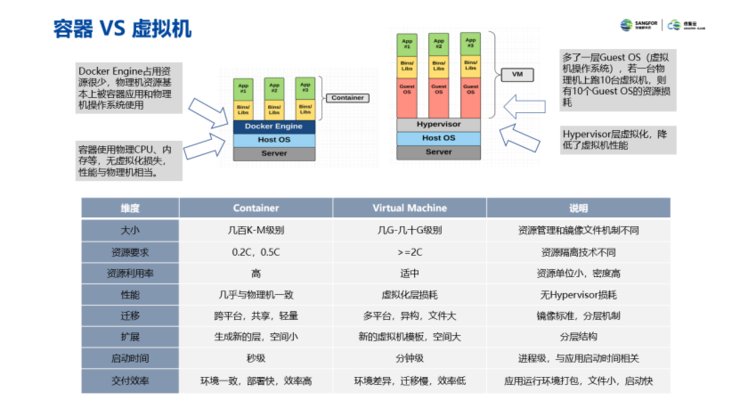

看点三:容器其他重要概念与应用场景除了容器技术生态外,容器还有着其他的重要概念。Docker和虚拟机都是资源隔离的方案。Docker是基于OS的资源隔离技术,Docker Engine占用资源很少,物理机资源基本上被容器应用和物理机操作系统使用。虚拟机多了一层Guest OS(虚拟机操作系统),若一台物理机上跑10台虚拟机,则有10个Guest OS的资源损耗,Hypervisor层虚拟化,降低了虚拟机性能。

文章插图

容器安全也是现在一个比较重要的领域,目前容器安全主要注重四个方面,一是镜像安全,如果使用了不安全的外部镜像依赖,镜像中有系统漏洞、缺陷,或者被恶意植入病毒和后门等,都会对容器造成较大威胁。二是容器逃逸,由于容器是基于OS共享的架构,如果攻击者利用容器漏洞,获取OS root权限,文件系统权限等,都会对整个系统造成极大危害。三是配置安全,即对容器引擎,镜像仓库,Kubernetes等没有进行正确的权限配置等造成的入侵。四是漏洞管理,针对镜像中的类库文件漏洞,如apache log4j2漏洞,需要对镜像文件进行及时识别和更新。

- 内存|消息称美光解散国内内存设计团队 核心技术人员可全家移民

- 钱志军|亮点抢先看!半导体巨头恩智浦年度技术大会,50+行业大咖将开讲

- s如何打造具备PLG潜质的技术型产品?

- 元宇宙热点技术之VR&AR全球发明专利排行榜

- 拯救者|首款无挖孔骁龙8旗舰!拯救者Y90搭载双擎风冷技术:网友点评“真能吹”

- 创维|家电造车:技术向左,场景向右

- 研究|研究报告 | 《边缘计算典型场景 2.0:部署就绪边缘计算基础设施模型》让你摸透边缘计算

- 蔬菜啥时运 大数据来较劲 盒马供应链新技术入围国际大奖

- 京东云迎央视春晚红包技术大考 预约活动开启分15亿红包和好物

- 电镜技术|人类胆汁酸外排蛋白ABCB11的分子机制揭示